مشخصات فردی

شرکت

تاریخ ثبت

۲۶ اردیبهشت ۱۳۹۸

شماره ثبت

۳۶۱۵۷

رییس فعلی

منصور احمدی

سرمایه اولیه

۱۰۰هزار تومان

آدرس

استان البرز، کرج، رجایی شهر، فاز۳، بلوک۳، خیابان قائم، بنبست شهید محمدرضااحمدی شریف، پلاک ۱۱، ساختمان پارادیس، طبقه همکف، واحد۱

هیئت مدیره

| نام | سال | وابستگیها | توضیحات |

|---|---|---|---|

| منصور احمدی | ۱۳۹۸ | رئیس هیات مدیره و مدیرعامل سایر شرکتها:

| |

| علی آقا احمدی | ۱۳۹۸ | عضو هیات مدیره |

نقض حقوق کاربر

حملات هکری باجافزاری به قربانیانی از سراسر جهان

حمله سایبری به منتقدان جمهوری اسلامی

سوابق دیگر

- فرایند تاسیس و شرح خدمات و فعالیت

این شرکت ۲۵ اردیبهشت ۱۳۹۸ در کرج تاسیس و در لیست سازمان نظام صنفی رایانهای البرز ثبت شدهاست. در تنها آگهی از این شرکت در روزنامه رسمی جمهوری اسلامی خدمات آن از جمله «طراحی، نصب، نگهداری، خرید و فروش و تولید و واردات و صادرات سیستم های نرم افزاری و سخت افزاری IT و الکترونیکی» عنوان شدهاست. این شرکت در آگهی که برای استخدام توسعهدهنده اندروید در یک وبسایت کاریابی ایرانی در سال ۱۳۹۸ منتشر کرده، علاوه بر قابلیتهای فنی در زمینه رمزنگاری در اندروید، آشنایی با api تلگرام و Git، «سابقه فعالیتهای فرهنگی مذهبی» را نیز جز «مهارتهای امتیازی» برای درخواست کار ذکر کردهاست.

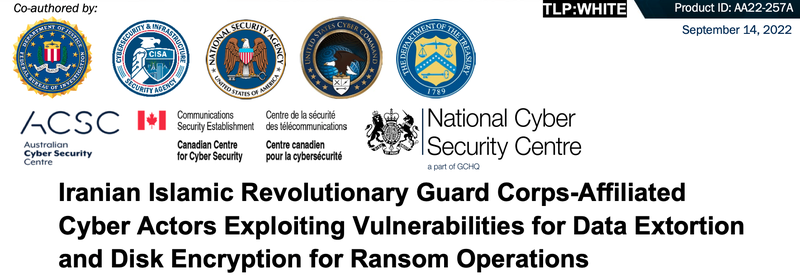

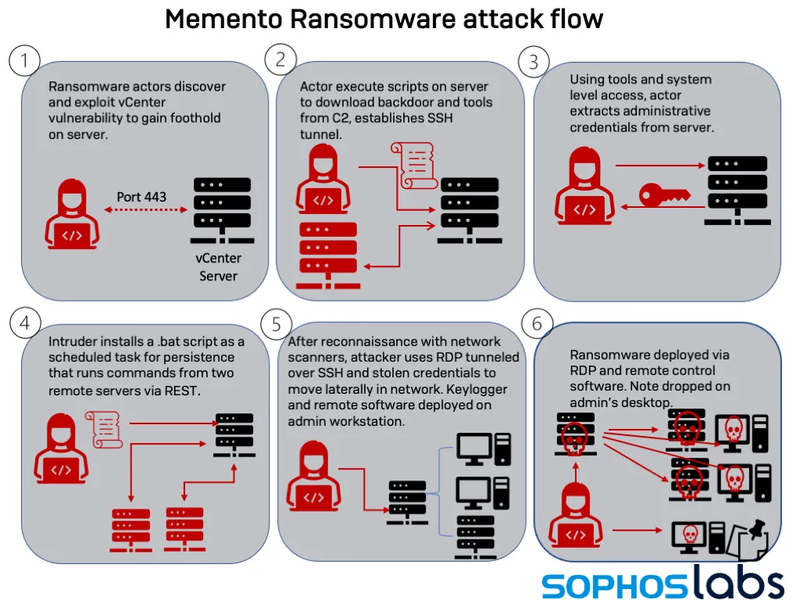

اما روز ۲۳ شهریور ۱۴۰۱، ترین ائتلاف بینالمللی سایبری متشکل از سازمانهای امنیت سایبری آمریکا، کانادا، استرالیا و بریتانیا (فهرست در تصویر زیر) گزارشی از تاکتیکها، تکنیکها و رویههای (TTPs) یک گروه سایبری را منتشر کرد که با استفاده از عملیات سایبری با باج افزارهای در سال ۲۰۲۰ و ۲۰۲۱ میلیونها دلار از شهروندان آمریکایی، عموما به شکل بیتکوین اخاذی کردهبودند. از جمله هدفهای آنها شرکتهای بازنشستگی کوچک، بیمارستانهای کودکان، مدارس و نهادهای عمومی مانند شهرداری نیوجرسی بود.

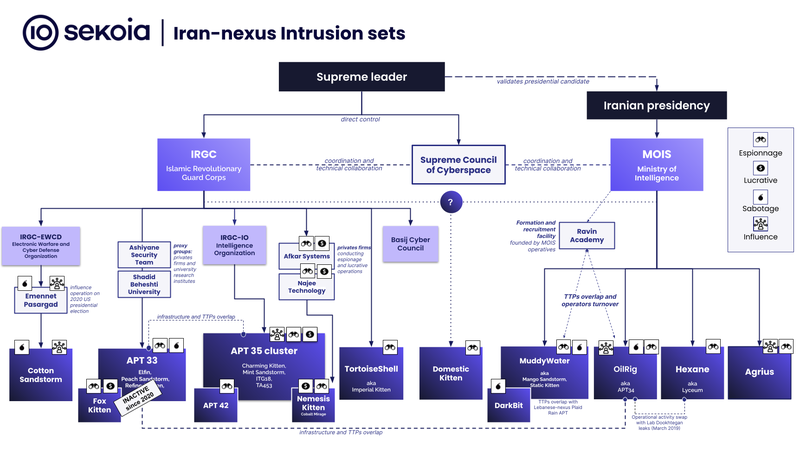

براساس جزییات و شواهد و تحقیقات منتشر شده در این سند، شرکت ناجی تکنولوژی هوشمند فاطر، یکی از عوامل یک گروه هکری سایبری مشهور در بین متخصصان امنیت سایبر بهنام «بچهگربه ملوس» (Charming Kitten) است. دیگر اسامی این گروه در تعاریف شرکتهای مختلف عبارتند از:

- فسفر (Phosphorus) یا توفان شن نعنایی (Mint Sandstorm) براساس نامگذاری قدیم و جدید مایکروسافت

- گروه ATP35 براساس نامگذاری مندیانت

- COBALT MIRAGE براساس نامگذاری سکیور ورکس

- دید تونلی (TunnelVision) براساس نامگذاری SentinelOne

- NewsBeef براساس نامگذاری کسپرسکی

- و اسامی دیگری چون Newscaster, Magic Hound, G0059 و TA453 و …

سکویا در گزارشی در تیرماه ۱۴۰۲، جایگاه این شرکت در منظومه گروههای هکری سایبری تهاجمی وابسته به جمهوری اسلامی در میان سایر گروهها مشخص شدهاست:

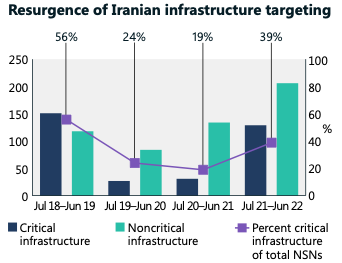

- نقش در ITC

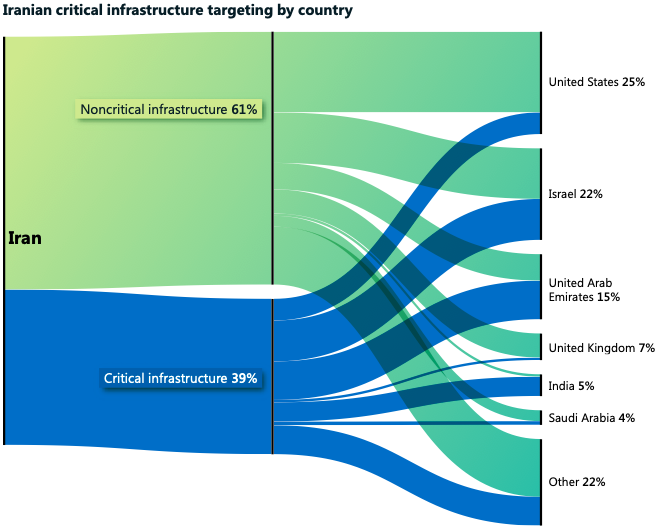

سال گذشته مایکروسافت در گزارش سالانه «دفاع دیجیتال» در بخش «تهدیدات کشوری» نشان داد تعداد حملات به اهداف مختلف توسط هکرهای حکومتی ایرانی که از سال ۲۰۱۹ کاهش پیدا کردهبود، دوباره افزایش یافتهاست. از تیر ۱۴۰۰ تا تیر ۱۴۰۱، حدود ۳۰۰ نقطه، هدف حملات سایبری گروههای هکری وابسته به جمهوری اسلامی بودهاند.

گزارش مایکروسافت نشان میدهد با روی کار آمدن دولت رئیسی از پاییز ۱۴۰۰ مجموعه عملیاتهای «بچه گربه ملوس» بهخصوص در ایالات متحده افزایش یافتهاست. زیرساختهای حیاتی آمریکا از جمله بنادر دریایی، شرکتهای انرژی، سیستمهای حملونقل و یک شرکت بزرگ آب و گاز ایالات متحده از اهدافی بودند که احتمالاً در پاسخ به حملات سایبری به سازمان بنادر و کشتیرانی جمهوری اسلامی، راهآهن جمهوری اسلامی و سیستم کارت سوخت انجام شدند.

از این بین یک چهارم یعنی ۲۵درصد حملات معطوف به اهدافی در ایالات متحده، ۲۲درصد اسرائیل، ۱۵درصد امارات، ۷درصد انگلستان، ۵ردصد هند، ۴درصد عربستان و ۲۲درصد بقیه دنیا را شامل میشد.

اما اهداف غیرنظامی و غیر زیرساختی دیگری هم بودند که «بچه گربه ملوس» به آنها حمله کرده:

- در بهمن ۱۳۹۹، شهرداری نیوجرسی

- در فروردین ۱۴۰۰، مشاغل کوچک محلی از جمله یک شرکت حقوقی، یک شرکت حسابداری و یک پیمانکار ساختمانی

- در خرداد ۱۴۰۰، یک بیمارستان کودکان در بوستون

- در تیر ۱۴۰۱، طیف گسترده ای از قربانیان مستقر در سراسر ایالات متحده از جمله ارائهدهندگان خدمات حملونقل، مراقبتهای بهداشتی، خدمات اضطراری، موسسات آموزشی

مورد حملات باج افزاری «بچه گربه ملوس» قرار گرفتند.

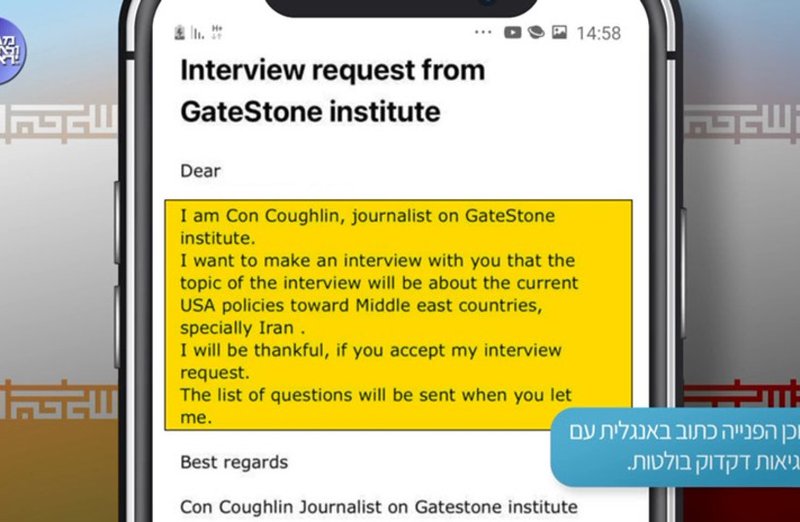

یکی از دیگر حملاتی که به بچهگربه ملوس نسبت داده میشود حمله به موسسات علمی بریتانیا بود که توسط پروفپوینت افشا شد. گروه «بچهگربه ملوس» با استفاده از ایمیلهای فیشینگ متخصصان امور خاورمیانه، امنیت هستهای، تحقیقات ژنوم و پژوهشگاههای پزشک را هدف قرار دادهبود (لینک۱، لینک۲، لینک۳). به این نوع حملات، حملات گردابی (Watering Hole Attacks) میگویند (تحقیق موسسه چکپوینت درباره این گروه در اردیبهشت ۱۴۰۰).

نمونه دیگری از فعالیتهای این گروه هکری وابسته به حکومت ایران علیه پژوهشگران اسرائیلی را شین بت (سرویس اطلاعات داخلی این کشور) در اردیبهشت ۱۴۰۱ افشا کرد (تصویر یکی از ایمیلهایی که به کاربرای اسراییلی فرستاده شدهبود):

- افشای یک نمونه حمله مهندسی اجتماعی و فیشینگ علیه مخالفان جمهوری اسلامی

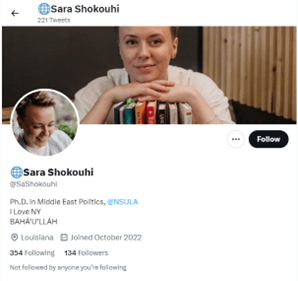

نمونه مشهور دیگری که موسسه SecureWork در اسفند ۱۴۰۱ آن را افشا کرد، اکانتی به نام «سارا شکوهی» بود که خود را محقق «شورای آتلانتیک» و همکاری هالی دگرس، محقق این مرکز معرفی کرده بود.

این اکانت توییتری با جعل هویت، در صدد نزدیکشدن به فعالان سیاسی و اجتماعی ایرانی در خارج از کشور بود که هویتش آشکار شد. سکیور ورک نشان داد که «سارا شکوهی» اکانت سایبری تحت کنترل تیم «بچهگربه ملوس» (در نامگذاری این شرکت Cobalt Illusion) است.

- تکنیکها، تاکتیکها و رویهها

موسسه پروفپوینت جزئیات فنی حملاتی از سوی گروه بچهگربه ملوس را در گزارشی در آذر ۱۴۰۱ منتشر کرد.

Our analysis shows Charming Kitten has made its phishing campaign more sophisticated and contacted its target for online meetings via Zoom or Google Meet. In some cases, they managed to have online meetings with their targets. pic.twitter.com/ZvQFX5oD3r

— Certfa | سرتفا (@certfalab) September 8, 2022این مجموعه فعالیتها حتی از فضای سایبری هم خارج شده و از هدف خود درخواست میکنند که دیدار حضوری در محیط عمومی [احتمالا به قصد آدمربایی] داشتهباشند. این نوع فعالیتها بهخصوص علیه روزنامهنگاران و مخالفان ایرانی مقیم ترکیه انجام شدهاست (گزارش دیگری از سوفوس).

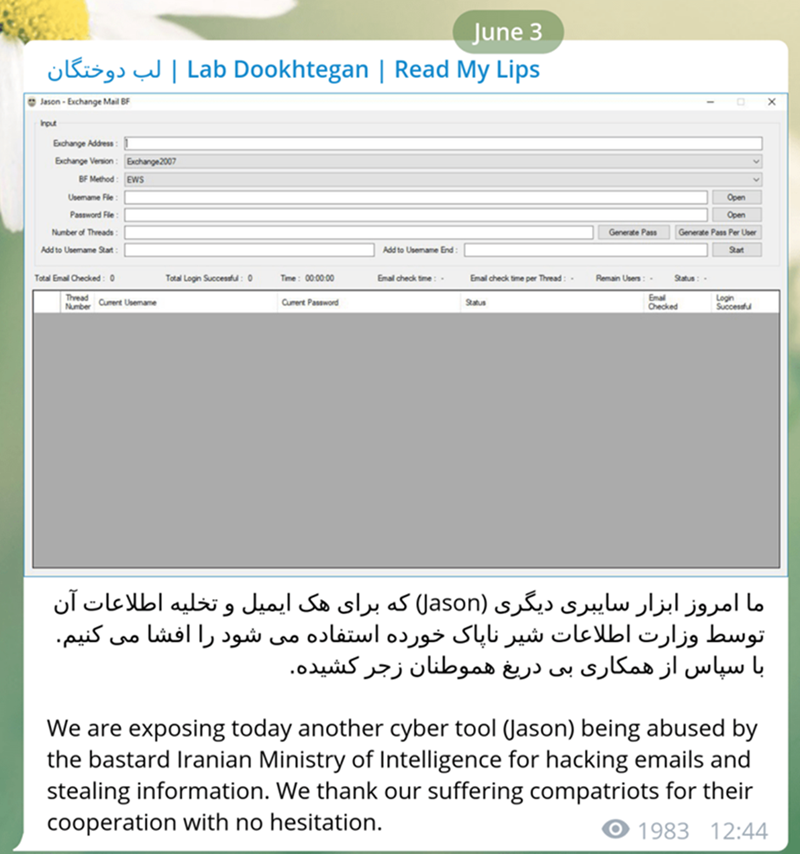

در روز ۱۳ خرداد ۱۴۰۱، گروه هکری لبدوختگان (ضد جمهوری اسلامی) یکی از روشهای فیشینگ گروه بچهگربه ملوس را در کانال تلگرامش افشا کرد. براساس گزارش تیم DART مایکروسافت، حملهکنندگان به آلبانی از همان نرمافزار jason.exe که گروه لبدوختگان منتشر کردهبود در حمله هکری مشهور به زیرساختهای کشور آلبانی استفاده کردهاند.

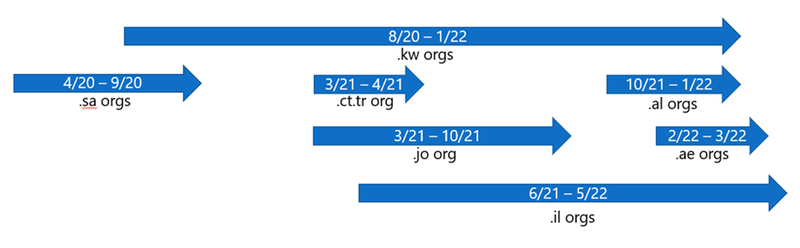

تیم امنیتی شرکت IBM (بهنام X-Force) در گزارشی اعلام کردهبود این بدافزار در حمله به سرورهایی در خاورمیانه (ترکیه، اسرائیل، عربستان، امارات، کویت و اردن) نقش داشتهاست. براساس تحقیق دیگری از بیتدیفندر، این گروه سابقه حمله به سرورهای دولت ایالات متحده را نیز داشتهاست.

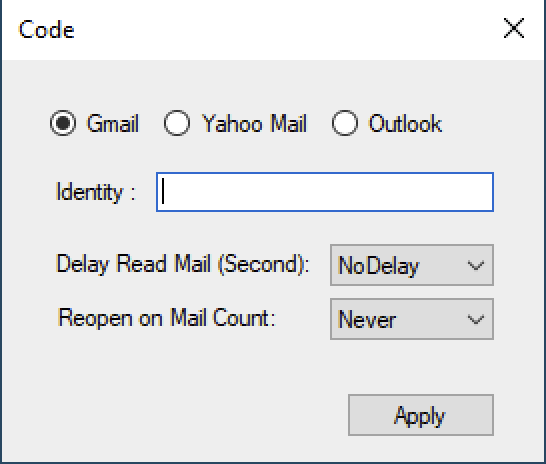

چند هفته پس از عملیات IO سایبری تیرماه ۱۴۰۱ به آلبانی، گوگل در گزارشی از نحوه عملیات فیشینگ «بچه گربه ملوس» در بهدست گرفتن حسابهای کاربری جیمیل، یاهو میل و مایکروسافت اوتلوک پرده برداشتهبود. ایمیلهای دولتی آلبانی هم روی سرورهایی بوده که مایکروسافت از آنها پشتیبانی میکردهاست.

در اردیبهشت ۱۴۰۲ شرکت امنیتی بیتدیفندر در گزارشی جامع پرده از تکنیکی جدید توسط «بچه گربه ملوس» برداشت؛ بدافزار جدیدی به نام BellaCiao (بلا چاو). این بدافزار برای حمله به اهدافی در اسرائیل و ترکیه طراحی شده اما اهدافی در استرالیا، هند و ایتالیا هم در لیست حملات آن قرار داشتند.

تغییر تکنیکها، تاکتیکها و رویهها

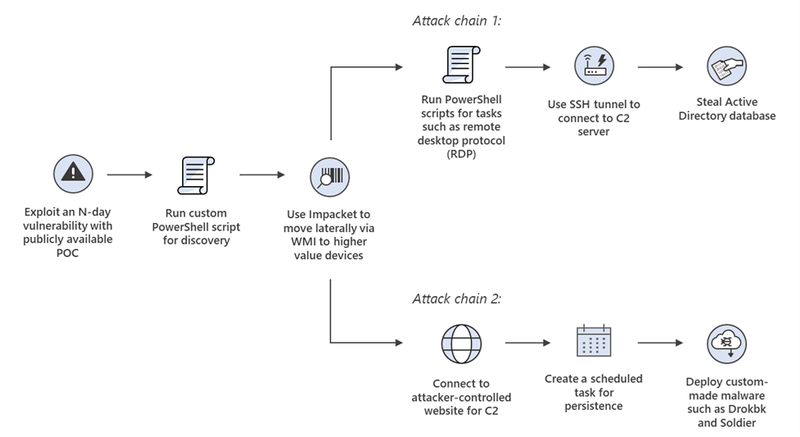

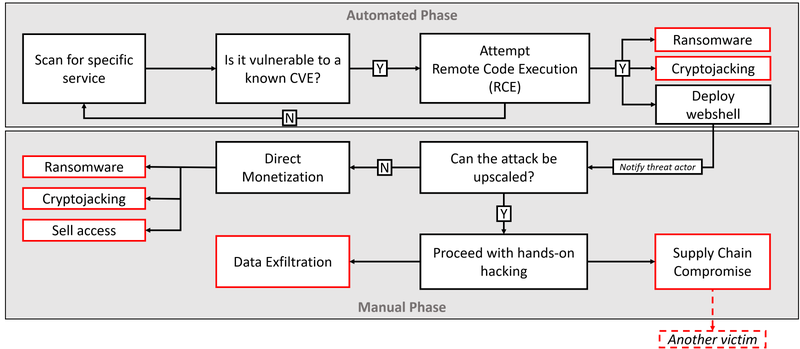

گزارش مایکروسافت (منتشر شده در ۱۲ اردیبهشت ۱۴۰۲) نشان میدهد که TTPs گروههای هکری مخرب وابسته به جمهوری اسلامی از حملات «باجافزاری» (Ransomware - حملاتی که حافظه سیستمهای هدف را رمزگذاری کرده تا با اخاذی، دسترسی به محتوا را باز کند) یا «برف پاککن» (Wiper - حملاتی که کل حافظه سیستمهای هدف را پاک میکند) به «عملیات IO سایبری» تغییر کردهاست.

آژانس امنیت ملی ایالات متحده در گزارش امنیت سایبری در سال ۲۰۲۲ ضمن انتشار تصاویری از مدیرعامل این شرکت به این اشاره دارد که گروههای سایبری وابسته به سپاه پاسداران انقلاب اسلامی از آسیبپذیریهای شناختهشده عمومی برای دسترسی به شبکههای سراسر جهان سو استفاده میکردند. عوامل مخرب تحت حمایت حکومت ایران، اطلاعات را رمزگذاری کرده و برای ارائه نسخه پشتیبان اخاذی میکردند.

طیف وسیعی از سازمانها، از جمله مشاغل کوچک، سازمانهای دولتی، برنامههای غیرانتفاعی، و مؤسسات آموزشی و مذهبی قربانی حملات هکری وابسته به حکومت ایران بودند. قربانیان آنها همچنین شامل چندین بخش زیرساخت حیاتی از جمله مراقبت های بهداشتی، خدمات حمل و نقل و ارائه دهندگان خدمات بودند.

ارتشبد پل ناکازونه (Paul Miki Nakasone) بالاترین مقام سایبری ایالات متحده که هم فرمانده ستاد سایبری ایالات متحده (CyberCom) است و هم مدیر آژانس امنیت ملی آمریکا (NSA) علت اصلی کم اثر شدن تاکتیکها، تکنیکها و رویههای قبلی هکرها را همکاری شرکای آمریکا میداند و میگوید:

استعداد ترکیبی شرکای ما بزرگترین مزیت رقابتی است که ما برای مقابله با تهدیدات پیچیده روزافزون خود داریم. از طریق مشارکت، ما دفاع را تقویت و فعال میکنیم و فعالیتهای دشمن را مختل و تنزل میدهیم.

- سابقه تحریم/قضایی

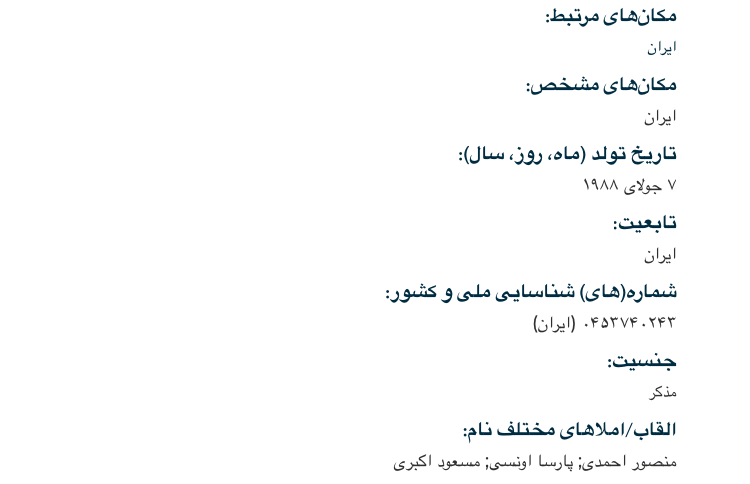

روز ۲۳ شهریور ۱۴۰۱، وزارت دادگستری کیفرخواستی را منتشر کرد که سه شهروند ایرانی (منصور احمدی، احمد خطیبی عقدا و امیرحسین نیکآیین راوری) را به اخاذی از ارائهدهندگان زیرساختهای حیاتی ایالات متحده متهم کرد و وزارت امور خارجه آمریکا هم برای اطلاعاتی درباره این سه نفر تا سقف ۱۰ میلیون دلار (برای هرکدام) جایزه تعیین کرد.

همچنین اداره کنترل داراییهای خارجی وزارت خزانهداری ایالات متحده (OFAC) دو شرکت «ناجی تکنولوژی» و «افکار سیستم» و ۱۰ کارمند آنها (از جمله سه نفر بالا) را در لیست تحریمهای بینالمللی قرار داد و وزیر خارجه آمریکا نیز در این باره بیانیهای صادر کرد.

وزارت خزانهداری آمریکا، محمد آقا احمدی، علی آقا احمدی، منصور احمدی، مجتبی حاجیحسینی رکنآبادی، مصطفی حاجی حسینی رکنآبادی، احمد خطیبی عقدا، معین مهدوی، امیرحسین نیکآئین راوری، علیاکبر رشیدی بارجینی و محمد شاکری اشتیجه را در لیست تحریمهای خود قرار داد.

اطلاعات منصور احمدی و دیگر اسامی مستعار او

- روابط با قدرت

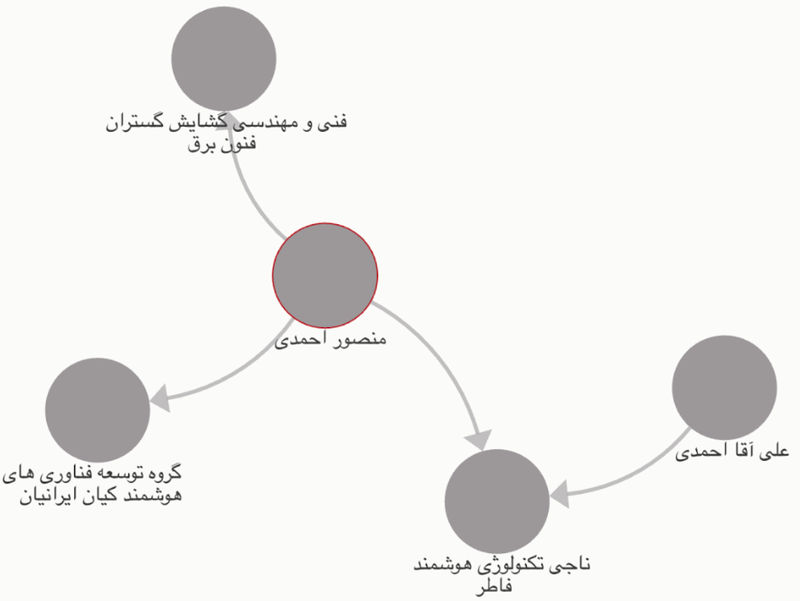

منصور احمدی با دو شرکت دیگر مرتبط است: گروه توسعه فناوریهای هوشمند کیان ایرانیان (مالک پیامرسان ایرانی آیگپ) به عنوان نماینده سهامدار در شرکت دیگر و شرکت فنی و مهندسی گشایش گستران فنون برق به عنوان مدیرعامل و عضو هیئت مدیره. شرکت دوم هم ارتباط تنگاتنگی با کیان ایرانیان داشته هرچند اعلام شده که منحل شدهاست.

گروه توسعه فناوریهای هوشمند کیان ایرانیان، فعالیتی مشترک بین بانک پارسیان و همراه اول برای سرمایهگذاری در لایه محتوا و خدمات کاربردی شبکه ملی اطلاعات است. مهمترین محصول این شرکت، پیامرسان آیگپ است.